Die ID Austria, eine Form der qualifizierten elektronischen Signatur wird an der TU Graz z. B. zur Einwahl im SSO-System und zum Neusetzen eines vergessenen oder abgelaufenen Kennworts verwendet.

E-Mail-Signatur und -Verschlüsselung sind ein eigenes Thema.

Um im Internet Daten vertraulich (d. h. nur für Berechtigte lesbar) übertragen zu können, müssen sie verschlüsselt transportiert werden, dafür hat sich im Bereich (Web-)Server SSL/TLS (nur für EDV-Beauftragte aufrufbar) durchgesetzt: ein hybrides Verschlüsselungsverfahren, bei dem per (langsamer) asymmetrischer Verschlüsselung ein schneller symmetrischer (sitzungsbezogener) Schlüssel ausgetauscht wird.

Damit asymmetrische Verschlüsselungen funktionieren, müssen Sie dem öffentlichen Schlüssel der Webseite vertrauen (nämlich, dass das wirklich z. B. der Schlüssel der Bank ist, mit der Sie kommunizieren wollen und dass somit nur die Bank die übermittelten Daten auch wieder entschlüsseln kann). Dies kann entweder über gegenseitiges Vertrauen geschehen (WoT) oder durch Zertifikate, mit denen eine Certificate Authority (CA) bestätigt, dass ein Schlüssel gültig ist und der richtigen Stelle gehört, Sie müssen dann „nur“ dieser CA vertrauen.

Im Web hat sich die Variante mit Zertifikatsketten durchgesetzt und in den

Browsern sind die Stammzertifikate (root certificates) vieler CAs

bereits eingetragen und damit wird Zertifikaten, die von diesen CAs

ausgestellt werden, automatisch vertraut.

Ein solches Zertifikat kostet dann i. Allg. auch entsprechend viel Geld, als Teilnehmer von ACOnet haben wir aber die Möglichkeit sie im Rahmen von TCS gratis zu beziehen.

Code-Signing-Zertifikate gibt es nur mehr für HSM.

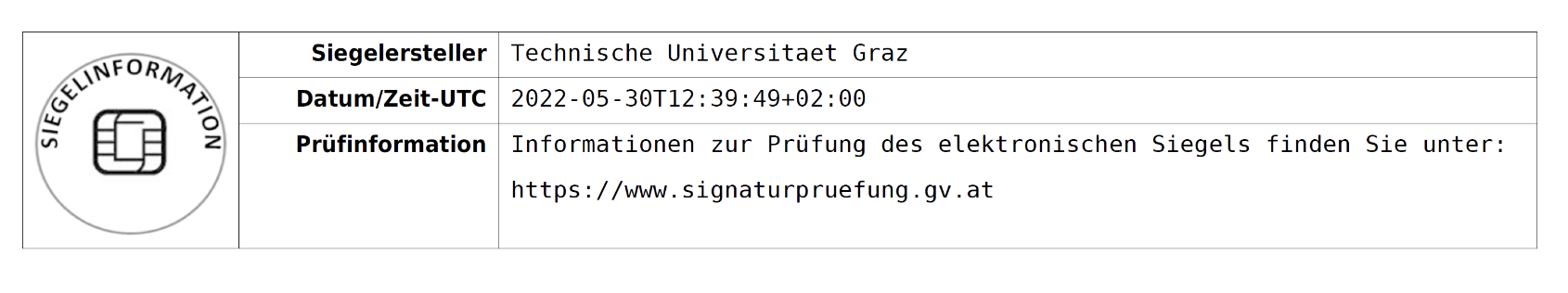

Die TU Graz setzt die Amtssignatur im Bereich Studienservice für die Unterzeichnung von Zeugnissen ein.

Eine Firmensignatur (quasi eine Amtssignatur ohne Bescheid-Charakter) wird

im Bereich Rechnungswesen/SAP für Bestellungen eingesetzt.

Nicht personenbezogene Zertifikate wie die Amts- und Firmensignatur werden oft auch „elektronische Siegel“ genannt.