Single Sign-on (SSO)

Aus Sicherheitsgründen (z. B. wegen

Phishing)

baut der Zentrale Informatikdienst für die zentralen

webbasierten

Systeme die Verwendung von

Single Sign-on (ein Mal anmelden und in

jedem verbundenen System identifiziert sein) bzw.

Single Sign-in

(für jedes System auf derselben - bekannten - Seite anmelden) laufend

aus, die User sollten ihr Kennwort nur mehr an einer einzigen Stelle eingeben

und sehr aufmerksam reagieren, wenn sie auf anderen Seiten zur Eingabe des

Kennworts aufgefordert werden.

Obwohl uns auch die Risiken bewusst sind – so gibt es z. B.

keine einheitliche Lösung für ein „

Single

Log-out“ und die einzelnen Systeme können unterschiedlich lange

gültige Sessions haben (d. h. in einem System bleibt man vielleicht

8 Stunden lang angemeldet und in einem anderen nur 2) – haben wir uns

für diese Variante entschieden und im Endausbau soll es für zentrale

Dienste – soweit technisch möglich – nur mehr die Anmeldung

per

auth.tugraz.at geben, nur für

föderierte Dienste

(z. B. die Teilnahme an der

ubook-Aktion) ist weiter die

Anmeldung per

sso.tugraz.at vorgesehen.

Umgesetzt ist auth.tugraz.at mit

OpenID Connect

(einer Erweiterung von OAuth2,

und sso.tugraz.at mit

Shibboleth

(einer Erweiterung des

SAML-Standards).

Unsere zentralen Services werden die Sitzungen (sessions) für

14 Stunden offen lassen, erst danach wird ein neuerliches

Anmelden erzwungen, andere Systeme können - wie oben erwähnt - auch

andere Zeiten setzen oder überhaupt eine Neu-Anmeldung (also Single

Sign-in) erzwingen, das können wir zentral nicht beeinflussen.

TUGRAZonline warnt aktiv vor dem Ende der Session.

Unsere SSO-Lösungen wurden aus Sicherheitsgründen mit einer

2-Faktor-Authentisierung von

privacyIDEA erweitert, d. h., dass nach der Anmeldung mit

Username und Kennwort ein

weiteres Fenster erscheint, in dem ein Einmal-Kennwort (6 Ziffern) einzugeben ist.

Alternativ kann man sich im SSO-System auch weiter mit der

ID Austria

(ebenfalls eine 2-Faktor-Lösung) anmelden.

erscheint, in dem ein Einmal-Kennwort (6 Ziffern) einzugeben ist.

Alternativ kann man sich im SSO-System auch weiter mit der

ID Austria

(ebenfalls eine 2-Faktor-Lösung) anmelden.

Da man - wenn man in einem Tab angemeldet ist, in anderen Tabs - in alle

SSO-Anwendungen einsteigen kann, ohne sich anzumelden, wird dringend

empfohlen eine der folgenden Maßnahmen zu treffen, wenn man den Rechner

verlässt ohne ihn herunter zu fahren:

- Bildschirmsperre (mit sicherem Kennwort) aktivieren.

- Abmelden.

Wenn man nicht sicher ist, ob die Abmeldung nur lokal erfolgt:

logout.tugraz.at aufrufen (s. u.).

- Browser schließen.

Alle Web-Anwendungen werden wie bisher direkt aufgerufen – egal, ob sie in das

SSO-System integriert sind oder nicht. Die SSO-Seite selbst muss also niemals

direkt aufgerufen werden, die teilnehmenden Web-Anwendungen leiten bei Bedarf

zur SSO-Seite um und diese – nach Überprüfung der Authentisierung –

wieder zur gewünschten Web-Anwendung zurück.

Anders ausgedrückt: Es gibt keine zentrale Anmelde-Seite, bei der Sie

sich z. B. morgens anmelden. Erst wenn wirklich eine Authentisierung

notwendig ist, werden Sie dann statt zu einer Anmeldeseite im jeweiligen

System zu einer unserer SSO-Seiten

(sso.tugraz.at /

auth.tugraz.at

/

auth.tugraz.at ) -

die beiden Systeme sind weitgehend unabhängig, d. h. eine Abmeldung

im einen System bewirkt keine Abmeldung im anderen System, auch

logout.tugraz.at wirkt nur auf Systeme, an denen man sich per

auth.tugraz.at angemeldet hat!) umgeleitet und nach erfolgter Anmeldung

(bzw. wenn man schon angemeldet ist: sofort) wieder zum aufrufenden System

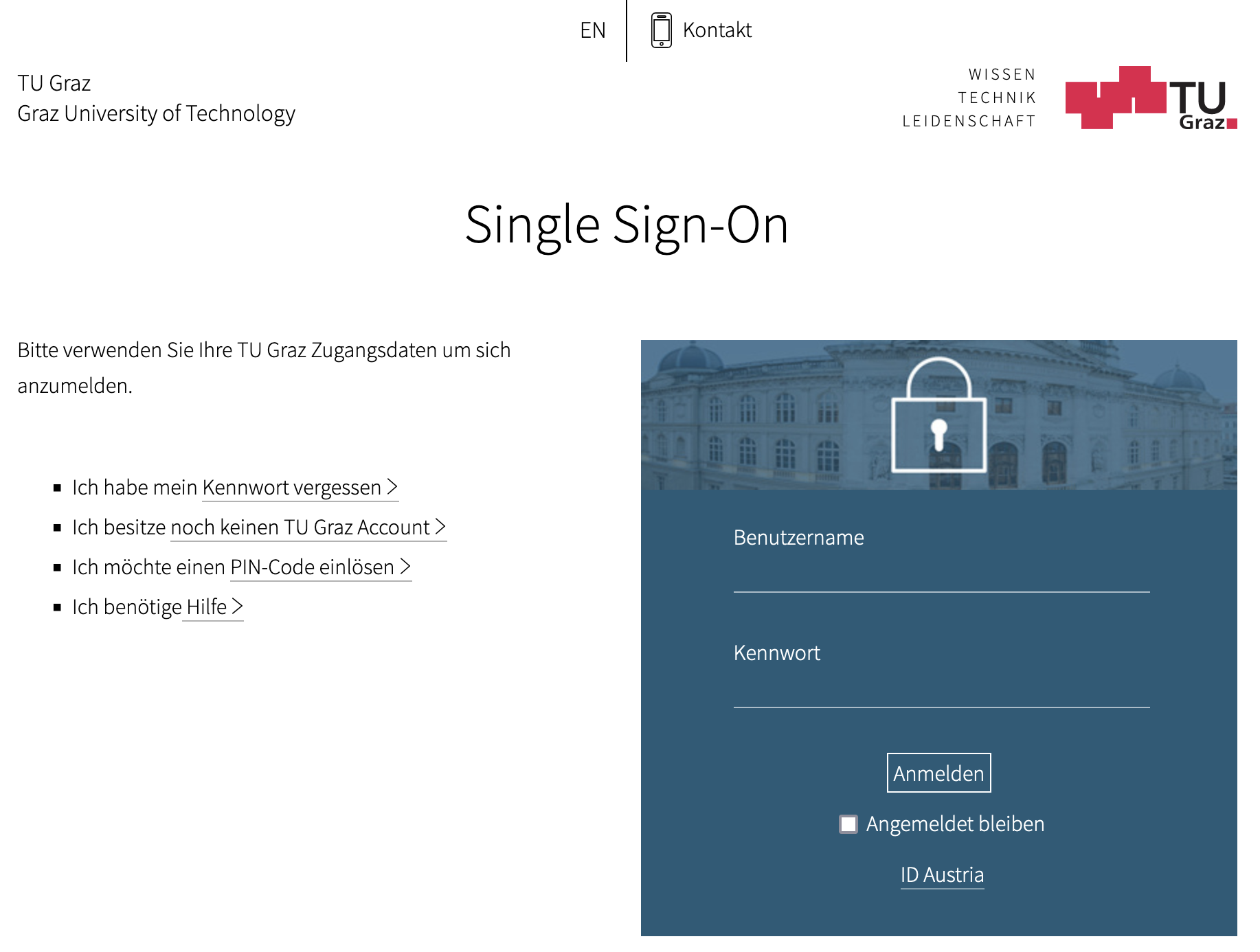

zurück. In auth.tugraz.at können Sie über den Punkt

“Angemeldet bleiben“ verhindern, dass die Sitzung beendet wird,

wenn der Browser geschlossen wird, die maximale Sitzungsdauer wird aber auch dadurch nicht beeinflusst. Da das aber ein Sicherheitsproblem

darstellen kann, sollten Sie das nur auf biometrisch gesicherten Geräten

aktivieren.

) -

die beiden Systeme sind weitgehend unabhängig, d. h. eine Abmeldung

im einen System bewirkt keine Abmeldung im anderen System, auch

logout.tugraz.at wirkt nur auf Systeme, an denen man sich per

auth.tugraz.at angemeldet hat!) umgeleitet und nach erfolgter Anmeldung

(bzw. wenn man schon angemeldet ist: sofort) wieder zum aufrufenden System

zurück. In auth.tugraz.at können Sie über den Punkt

“Angemeldet bleiben“ verhindern, dass die Sitzung beendet wird,

wenn der Browser geschlossen wird, die maximale Sitzungsdauer wird aber auch dadurch nicht beeinflusst. Da das aber ein Sicherheitsproblem

darstellen kann, sollten Sie das nur auf biometrisch gesicherten Geräten

aktivieren.

Die Anwendung muss dann überprüfen, ob Sie auch

autorisiert sind diese

Anwendung zu verwenden.

|

Bei SSO ist (wenn Sie nicht die ID Austria verwenden) immer das TU

Graz-Kennwort zu verwenden, nicht das Netzzugangskennwort!

|

Zentrale Systeme, die aus dem Internet (noch) ohne SSO/2FA erreichbar sind

(

hellgrau … in Umsetzung)

- ivpn.tugraz.at - VPN-Lösung für Institute der TU Graz

- rds-webaccess.tugraz.at - das RDS-System (Terminal Service) der TU Graz;

alle von dort erreichbaren Systeme sind mit einem 2. Faktor geschützt.

Sollten Sie ein webbasiertes System kennen, das nicht per SSO abgesichert ist

und das nicht in dieser Liste steht, das Sie aber nach dem

TU Graz-Kennwort fragt: Bitte geben Sie Ihre Zugangsdaten nicht ein, es

könnte sich um eine Phishing-Seite

handeln.

Bitte melden Sie uns solche Systeme: Selbst wenn es keine Phishingseiten sind,

ist zu hinterfragen, warum nicht auf SSO umgestellt wird oder warum die Seite

hier nicht gelistet ist!

|

Abmeldung - Single Log-out (SLO)